APT (Advanced Persistent Threat) tanımı şüphesiz son günlerde siber güvenlik dünyasının en popüler ve önemli konularından biri. APT ‘ yi kısaca hedef odaklı , kalıcı ve profesyonel bir ekip tarafından desteklenen siber saldırılar olarak tanımlayabiliriz.

Son zamanlarda , APT saldırılarının hedef seçtiği kurumlara ve saldırıların izine bakıldığında, APT’yi besleyen “profesyonel ekip” in %90 ihtimalle devlet destekli olduğu görülüyor.Devlet destekli APT saldırıları genel anlamda hedef ülkelerin kritik kurumlarına siber istihbarat amacı ile gerçekleştiriliyor. Rusya, Çin gibi siber güvenliğe önem veren ülkeler , siber istihbarat operasyonu düzenleyen ülkeler arasında ilk sırada yer alıyor. Bu yazımızda son günlerde , Rusya tarafından düzenlendiği düşünülen Sednit saldırılarının analizini sizlerle paylaşacağız. Sednit grubunun düzenlediği saldırılarda hedef aldığı bazı ülkeler ve kurumlar;

- - Ukrayna ve Gürcistan Bakanlıkları,

- - Çeçenistan Direnişinin Medyası KavkazCenter,

- - Çeçen Konusunda Yazan Gazeteciler,

- - NATO kurumları

- - AMAC (Ankara Military Attache Community)

- - Bazı konsolosluk ve elçilikler

Hedef kurumlara bakıldığında bu saldırılarının arkasında Rusya Devletinin olduğu tezi güçleniyor.

Sednit saldırıları bir çok APT saldırısında olduğu gibi ilk etapta hedef kişi ve kurumların ilgisini çekecek spear phishing emailleri ile başlıyor. Gönderilen bu emailler , yine hedef kişinin ilgisini çekecek bir attachment içeriyor. Bu attachmentlar aslında zero-day ve public bir zafiyeti sömüren Word , Excel, Powerpoint exploiti oluyor.

Eğer hedef kişi maildeki DOC/RTF/XLS dosyasını açarsa, exploit Office yazılımındaki bir zafiyeti sömürerek sisteme “saver.scr” isimli PE dosyasını drop edip çalıştırıyor. “saver.scr” ise sisteme istihbarat faaliyetlerini gerçekleştirecek zararlı yazılımı (“install.exe”) bulaştırıyor. Exploit çalıştıktan sonra -genelde- Word veya Excel processi sonlanacağı için , saver.scr aynı zamanda kullanıcının şüphelenmemesi için sahte bir Excel ve Word dosyası da drop edip çalıştırıyor.

Exploitin ve saver.src ‘ nin sisteme drop ettiği dosyalar

“saver.scr” nin şüphe uyandırmamak için çalıştırdığı sahte Word dosyası.

Sednit ‘ in kullandığı saldırılar genel itibariyle CVE-2012-0158 zafiyetini sömüren Office exploitleri. Bu zafiyet 30 ay önce yamanmış olmasına rağmen hala hedef odaklı saldırılarda çok sık kullanıyor. Sednit’in Powerpoint’i hedef alan bir zero-day exploit kullandığı da görüldü.

Sednit saldırılarında kullanılan, CVE-2012-0158 buffer overflow zafiyetini sömüren exploit. Ret addres olarak 0x27583C30 kullanılmış.

Görüldüğü gibi kullanılan RET adres, MSCOMCTL kütüphanesinde “jmp esp” instructionına tekabül ediyor.

Saver.scr ‘ nin CreateFileA ile oluşturduğu dosyalar

Saver.scr ‘ nin CreateFileA ile oluşturduğu dosyalar

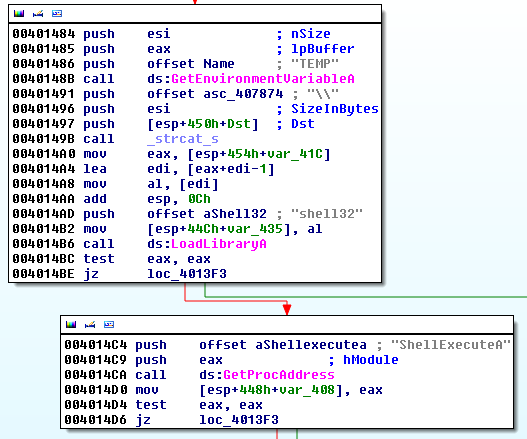

Saver.scr’nin oluşturulan dosyaları ShellExecute ile açılması

Sonuç

Görüldüğü üzere günümüzde artık siber saldırılar oldukça profesyonel kurgulanmakta. APT olarak tabir edilen saldırıların genel giriş noktası (infection vector) ise %99 ihtimalle client-side bir zafiyetin sömürülmesiyle, yani exploit ile gerçekleşmekte. Kullanılan client-side exploitler ise genelde Office, PDF, Flash ve Browser yazılımlarını hedef almakta. Kurumların APT saldırılara karşı kullandığı ürünler özellikle infection vector dediğimiz , sisteme giriş noktasını sağlayan exploitation aşamasını engellemede başarılı olmalı. Infection vector başarıyla engellenebilirse, APT ‘ nin diğer aşamalarının da önüne geçilmiş olur. APT ürünü seçiminde mümkünse testlerde zero-day de dahil olmak üzere çeşitli ileri seviye client-side exploitler kullanılmalı. Metasploit ‘ den oluşturulacak exploitler ile yapılacak testler , APT ürünü seçimi için gerçekçi olmayacaktır. Çünkü saldırganlar eski (public) bir zafiyeti hedef alan bir exploit kullansalar bile, güvenlik sistemlerini atlatmak için metasploit gibi sadece payload üzerinde değil dosya formatı üzerinde de birçok değişiklik ve trick uyguluyor.

TRAPMINE vs APT:

TRAPMINE ‘ ın bu blog yazısında bahsettiğimiz ve çeşitli güvenlik gruplarının farklı isimlerle tanıttığı (SEDNIT, Pawn Storm ve Sandworm) APT saldırıları engellemedeki başarısı üzerine bir video;